Redes sociales: un espacio libre con reglas rígidas

A todo el mundo le gusta, pero el uso incorrecto de las redes sociales puede traer problemas para las personas y para las empresas donde trabajan

Vivimos en la era del “Me Gusta”, las redes sociales nos acompañan en la resolución de una variedad de problemas: aquí aprendemos, trabajamos, nos relajamos, hacemos compras. Por su parte, los expertos en gestión de tiempo no se cansan de recordar cómo las redes sociales pueden ser perjudiciales para nuestra productividad; cómo, sin darnos cuenta, pasamos horas al día en ellas. Además de la baja eficiencia, el uso incorrecto de las redes sociales trae riesgos y puede comprometer la reputación, arruinar carreras y causar pérdidas financieras.

Las redes sociales pueden traer problemas a los negocios: fugas de información, publicaciones impensadas de empleados en redes sociales y, como consecuencia, daños a la imagen de la organización. Los límites entre las cuentas personales y profesionales se están estrechando cada vez más, lo que, desgraciadamente, es poco comprendido por los empleados.

Una historia llevada a la justicia fue la dimisión de un funcionario de Apple a causa de una declaración negativa sobre la empresa en Facebook. La justicia laboral británica reconoció que el despido era legal, ya que las reglas corporativas de Apple prescribían la prohibición estricta de declaraciones de ese tipo, tanto sobre la propia empresa como sobre sus productos. Además, el tribunal señaló que inclusive las publicaciones ocultas en las páginas personales de los empleados podrían ser compartidas por amigos virtuales y perjudicar la imagen de la empresa.

Las amenazas de las redes sociales

¿De qué forma las redes sociales pueden ser peligrosas para los usuarios y empresas?

1. Publicación de información confidencial y fotos en redes sociales. Estos incidentes generalmente llegan a las redes. Los usuarios publican voluntariamente fotos de sus pasaportes y tarjetas de embarque en las redes sociales, contando sobre sus viajes. De acuerdo con el experto en seguridad de la información (SI), Brian Krebs, el código de barras o código QR del pasaje es una fuente de información, si hay acceso a internet.

Las empresas también están en la zona de riesgo debido a la imprudencia de sus empleados. Así, con uno de los clientes de SearchInform ocurrió la siguiente historia: dos empleados trabajaron el fin de semana. El lunes, un experto del servicio de seguridad descubrió una foto de una instalación secreta en Facebook. Los empleados visitaron el lugar, tomaron fotos de las instalaciones y las colocaron en las redes sociales. Las fotos se borraron rápidamente. En caso de amplia divulgación, el cliente probablemente suspendería el contrato y la empresa perdería más de 4 millones de dólares.

2. Fraudes, técnicas de ingeniería social, ataques de phishing. Por el momento, en general, estamos hablando sobre el robo de datos de personas físicas, la retirada de fondos de sus cuentas, y sobre la invasión de las cuentas de sus amigos y parientes. Pero, a menudo, los datos recopilados se utilizan para un ataque posterior a la empresa empleadora.

Divulgando información sobre el lugar de trabajo y sus colegas, los empleados ayudan a los estafadores a reunir un expediente profesional. De acuerdo con los expertos del equipo de anti-phishing de trabajo (APWG), las empresas con alrededor de 10.000 empleados gastan 3,7 millones de dólares al año para eliminar los efectos de los ataques de phishing.

Práctica común: un empleado recibe un e-mail de su supervisor, pidiendo que envíe inmediatamente información confidencial por su red social o mensajería instantánea. El supervisor se encuentra en un viaje de negocios o de vacaciones. El empleado envía los datos y luego queda bajo monitoreo del servicio de seguridad – ya que en la empresa existe la prohibición directa sobre el envío de información vía mensajeros instantáneos.

Para entender la situación, los especialistas en SI deben tener a su disposición herramientas especiales – DLP, Sistemas Siem, etc. Con un análisis retrospectivo de los eventos, el sistema DLP resolverá la situación fácilmente. El programa mostrará con qué propósito el empleado envió datos. Y aunque eso no lo haga inocente, al menos mostrará que él no actuó con malas intenciones.

3. Errores al enviar mensajes. En la oficina, con frecuencia tenemos varias ventanas abiertas, por lo que no es de sorprender cuando enviamos algo por error a una dirección equivocada: mensajes, documentos, capturas de imágenes. Esto es siempre desagradable, pero a veces acarrea consecuencias más serias. Por ejemplo, muchas veces, muchas personas toman conocimiento sobre los salarios de sus colegas o los datos personales de clientes que acaban siendo divulgados por medio de un envío masivo.

Para evitar estos accidentes, también existen herramientas especiales – mecanismos de bloqueo. Los documentos sigilosos están marcados con inscripciones especiales y su envío a fuentes externas está bloqueado. Al enviar un documento de este tipo, el correo electrónico se coloca en cuarentena y sin la comprobación del servicio de seguridad, el correo electrónico no se enviará.

4. Declaraciones inadecuadas en la red. Aparentemente, la mayoría de la gente debería estar acostumbrada al hecho de que inclusive una cuenta personal no es tan personal a punto de expresar absolutamente cualquier pensamiento públicamente, pero serios incidentes continúan sucediendo.

La gente cree que su cuenta personal es un espacio privado en el que comparten su opinión, principalmente con los amigos. Por lo tanto, lo que las empresas pueden hacer es regular las acciones de sus empleados en la red, a fin de evitar daños a su imagen y proteger a los empleados de publicaciones impensadas. Una opción es la creación de “reglas de uso de redes sociales”, como las utilizadas por los gigantes Hewlett-Packard, Best Buy, Adidas y Los Angeles Times. Sin embargo, el cumplimiento de cualquier norma debe ser verificado, por lo que los expertos en SI deben poseer herramientas modernas de análisis de los flujos de información y notificación de incidentes.

5. Fugas de datos de organizaciones. Aquí estamos hablando de acciones deliberadas de empleados, a saber, sobre “desvíos” de información confidencial, teniendo en cuenta que las redes sociales son también un canal de transmisión de datos comunes, así como el e-mail. Vamos a recordar el caso del ex empleado del Consejo de Seguridad Nacional de Estados Unidos, Jofi Joseph, que administraba una cuenta de Twitter con el nombre de usuario @NatSecWonk, en el que criticó duramente las decisiones de sus jefes y divulgó información confidencial. Durante un año y medio, Jofi Joseph consiguió publicar cerca de 2.000 mensajes, tras los cuales fue incriminado por el servicio de seguridad del Departamento de Estado de Estados Unidos.

¿Cómo defenderse?

Para que las redes sociales no sean una trampa para las personas y las empresas, los gestores y los gerentes de RRHH deberían tomar ciertas precauciones:

1. Regular el uso de redes sociales. Convencer a sus empleados de que un comportamiento cauteloso en las redes sociales es una regla. La permisividad acarrea el riesgo de pérdida de empleo y, a la empresa, la pérdida de su reputación. Otra opción es hacer una cuenta anónima y no especificar el lugar de trabajo, aunque para las figuras públicas y los gestores esto es extremadamente difícil. En ese caso, la introducción de las “reglas de uso de redes sociales” será de gran ayuda.

2. Recomendar la creación de una cuenta separada si las redes sociales son necesarias para las tareas de trabajo. Cuando la empresa tiene un sistema de protección contra fugas de información (DLP), él rastrea automáticamente todas las actividades realizadas por el usuario en el computador y guarda el historial de mensajes, sin diferenciar las cuentas personales y de trabajo en las redes sociales. Así, el empleador garantiza la seguridad de sus secretos comerciales. Los empleados, sin embargo, necesitan ser notificados sobre las medidas de seguridad de la información para que puedan mantener la privacidad de sus conversaciones personales y no las hagan usando los equipos del empleador.

3. Realizar un trabajo explicativo. Las personas, sin importarse, comparten en la red datos de pasaportes, direcciones, teléfonos y otra información personal. “¿Quién necesita eso? Estoy seguro”, creen los usuarios ingenuos, y muchas veces se ven engañados cuando descubren, por ejemplo, un débito en la tarjeta bancaria realizada por personas desconocidas. Alguien en busca de “Me Gusta” publica noticias (y a menudo no públicas) sobre la empresa basadas en su propia interpretación. Tales acciones imprudentes amenazan a empresas y empleados con serios problemas.

El problema también es que las redes sociales no están muy preocupadas por los datos que sus usuarios han publicado y no realizan trabajos explicativos. Por lo tanto, es mejor que las empresas tomen en cuenta este asunto y conduzcan regularmente actividades de entrenamiento en SI entre sus empleados.

4. Recomendar a los empleados que protejan sus cuentas con contraseñas más complejas. Esta sugerencia ya se puede considerar clásica, así como la recomendación de no utilizar la misma contraseña para todas las cuentas. Sin embargo, hasta hoy, estos consejos son descuidados por un gran número de empleados.

5. Proteger los datos mediante el sistema DLP. Prever todos los tipos de riesgos y protegerse contra el factor humano es imposible. Sin embargo, se pueden utilizar soluciones técnicas modernas como los sistemas DLP, que garantizan la preservación de información confidencial y, por lo tanto, protegen no sólo a la empresa, sino también a sus empleados de daños a la reputación y pérdidas financieras.

Las redes sociales, así como Internet en general, no pueden ser consideradas un espacio seguro, pero aparentemente verdades banales como éstas, con el advenimiento de nuevas amenazas, necesitan ser re-aprendidas.

Audio

EVE Audio lleva su tecnología al servicio del sonido profesional en América Latina

EVE Audio, reconocida por su enfoque innovador en monitores de estudio, sigue marcando tendencia en el sector de audio profesional y doméstico.

Conversamos con Kerstin Mischke, Gerente de Ventas y Marketing, sobre los principios que guían el desarrollo de productos, su presencia global y los retos en mercados como América Latina.

Innovación centrada en el usuario

Para EVE Audio, cada detalle en sus productos tiene un propósito claro. “Evaluamos cada característica desde la experiencia del usuario, no solo desde la ingeniería”, explica Mischke. Ejemplo de ello es el SMART-knob, un control único en el frente del monitor que permite ajustar configuraciones sin necesidad de manipular la parte trasera.

Otros avances incluyen los canales de bajos reflex traseros, que reducen el ruido del puerto y evitan interferencias, y los subwoofers con controles remotos, que permiten ajustes precisos desde la posición de escucha.

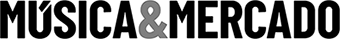

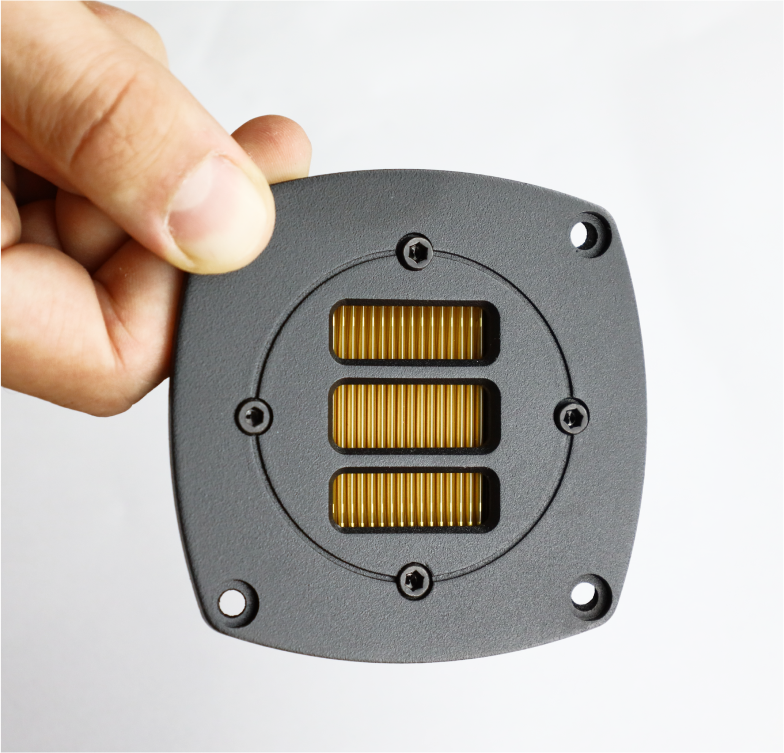

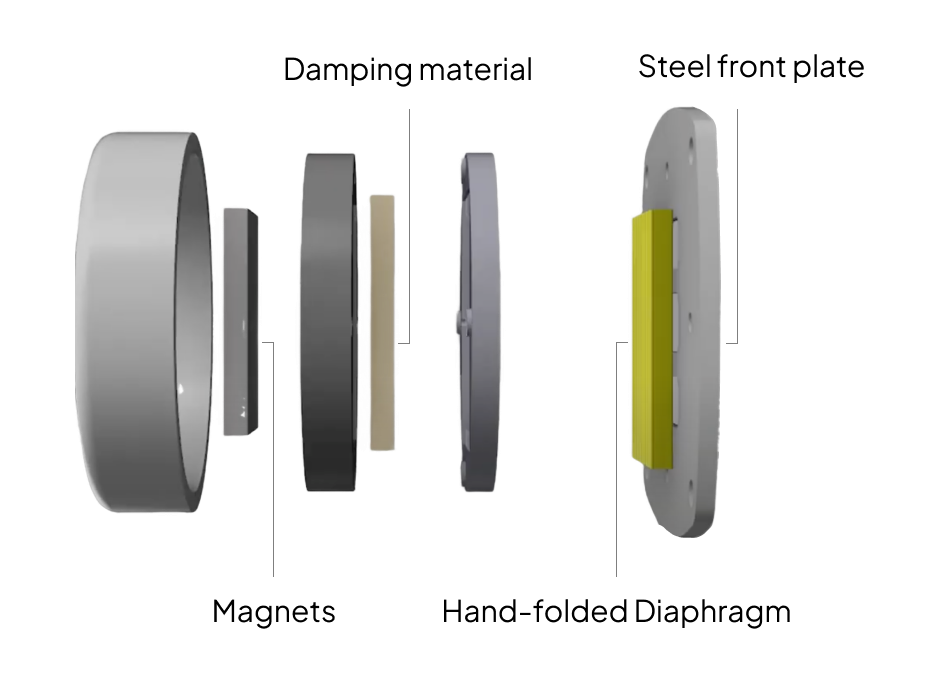

La ventaja del tweeter Air Motion Transformer (AMT)

Uno de los sellos distintivos de los monitores de EVE Audio es su tweeter AMT, que emplea un diseño de diafragma plegado para un movimiento de aire eficiente. “El AMT mueve el aire cuatro veces más rápido que un tweeter convencional, lo que resulta en frecuencias altas más claras y transientes precisos”, detalla Mischke.

Esta tecnología ofrece ventajas como mayor respuesta de alta frecuencia, menor distorsión, dispersión más uniforme y mejor reproducción de detalles musicales complejos. Además, su diseño compacto permite altos niveles de salida sin sacrificar calidad.

Presencia global y estrategias de diferenciación

EVE Audio se posiciona como una marca premium en el mercado global, con monitores utilizados en estudios profesionales, transmisión y postproducción. “Nos diferenciamos por nuestra precisión sónica y diseño intuitivo”, afirma Mischke. La empresa prioriza relaciones sólidas con distribuidores y usuarios, ofreciendo soporte técnico, capacitación y recursos educativos para optimizar el uso de sus productos.

En América Latina, la estrategia incluye colaboraciones con distribuidores locales y apoyo a comunidades de audio, trabajando con nombres como Croma Online (Chile), Planeta Analógico (Argentina), Tools 4 Media (Colombia) y AT ProAudio (Brasil).

La relación de EVE Audio con sus distribuidores es clave para el éxito de la marca en América Latina. “Ponemos gran énfasis en construir alianzas sólidas y colaborativas con nuestros distribuidores regionales para asegurar que nuestros productos cumplan con las demandas y expectativas del mercado local. Al fortalecer estas alianzas, EVE Audio apunta a convertirse en un actor líder en el mercado de audio profesional en toda la región, ofreciendo soluciones de sonido de alta calidad tanto para profesionales como para entusiastas”.

“Si bien ya estamos presentes en varios mercados clave, aún existen oportunidades de expansión, particularmente en países donde el sector de audio profesional está creciendo o donde existe una necesidad de equipos de sonido de alta calidad”, agregó.

Kerstin afirmó que Brasil es un mercado clave para la empresa, aunque enfrenta desafíos como fluctuaciones económicas y complejidades logísticas. “Sin embargo, vemos un crecimiento en estudios caseros y producción profesional”, comenta Mischke. “Debido al gran tamaño de Brasil y a las disparidades regionales, la logística puede ser un desafío. Los costos de envío, los largos plazos de entrega y las regulaciones aduaneras a veces pueden dificultar el mantenimiento de una red de distribución rápida y eficiente en todo el país”.

Productos para estudios profesionales y usuarios domésticos

EVE Audio equilibra las necesidades de ambos sectores con una gama diversa de productos. Para estudios profesionales, destacan monitores como los SC2070 y SC4070, diseñados para ambientes de escucha críticos. Para estudios caseros, ofrecen opciones compactas como el SC203, ideal para espacios pequeños y móviles.

Este último modelo, con un tweeter µAMT y un woofer de 3 pulgadas, responde a la demanda de soluciones portátiles de alta calidad. “Fue diseñado específicamente para creadores móviles, como podcasters y músicos itinerantes”, agrega Mischke.

Mirando al futuro

EVE Audio promete continuar innovando con productos que redefinan la tecnología de audio. “Nuestro equipo está lleno de ideas creativas. Aunque no podemos revelar detalles, estamos trabajando en soluciones que marcarán la diferencia para profesionales y usuarios domésticos”, adelanta Mischke.

¡Mantente atento para conocer las novedades!

Iluminación

Astera NYX Bulb ilumina la gira “Living Room Sessions” de Angus & Julia Stone

Para la gira mundial “Living Room Sessions” de Angus & Julia Stone, el diseñador de iluminación australiano Daniel Gordon – conocido en la industria como Gordo – buscaba crear una atmósfera íntima y distintiva que pudiera replicarse fácilmente en cualquier lugar del mundo.

La solución vino de la mano de 48 lámparas NYX Bulb de Astera, que brindaron la estética envolvente que Gordo tenía en mente, además de ser compactas y fáciles de transportar en una caja Pele de tan solo 20 kg, ideal para facilitar la logística de una gira global.

El concepto de iluminación con las lámparas NYX Bulb se inspiró en un diseño escénico teatral: en el escenario, alrededor de 30 lámparas se colocan en cuatro barras superiores, cada una cubierta con pantallas de papel en forma de diamante, logrando un ambiente acogedor que recuerda a un salón íntimo. Gracias a lo práctico de su diseño, todo el equipo se conecta rápidamente en unos 30 minutos, lo cual es crucial para Gordo, quien maneja la iluminación solo y debe integrarla con equipos locales en cada sede de la gira.

El uso de NYX Bulbs no solo le permitió a Gordo lograr la estética deseada, sino también asegurar una iluminación suave y uniforme para los músicos en el escenario, esencial para fotografías y redes sociales. Además, las lámparas de alta calidad CRI y cambio de color suave, controladas desde la consola Hog 4, permitieron crear efectos visuales que varían con el ritmo y el ambiente de cada canción.

La versatilidad de estas lámparas – con modos de cambio de color y efectos de intensidad – permitió a Gordo añadir capas de color y movimiento en diferentes tonos y efectos, lo que ha sido clave para enriquecer la experiencia visual en cada concierto. Gordo, que ha trabajado con Angus & Julia Stone durante seis años, expresó su satisfacción con el equipo, señalando que “el impacto visual y la versatilidad de las NYX Bulbs han superado todas las expectativas.”

Esta gira marca un hito en la carrera internacional del dúo, con presentaciones en prestigiosos escenarios como el Royal Albert Hall de Londres y el Grand Rex y L’Olympia en París, logrando mantener una identidad visual única en cada lugar gracias a la constancia en el diseño de iluminación.

Fotos de Jarrad Seng

instrumentos musicales

Cort lanza la guitarra KX700TT con sistema True Temperament para afinación precisa

Cort Guitars ha presentado recientemente la KX700 TT, una guitarra que integra el innovador sistema True Temperament, diseñado para músicos que buscan precisión de afinación y un rendimiento superior.

Este modelo de la serie KX de Cort destaca por su construcción en caoba africana, conocida por su tono completo y resonante, y una elegante tapa de fresno que contribuye a su calidad tonal.

La KX700 TT cuenta con un mástil ergonómico de cinco piezas de arce y nogal tostado, diseñado para mejorar la comodidad en cualquier estilo de ejecución. La precisión en la entonación se logra gracias al sistema de trastes True Temperament, fabricado en acero inoxidable sueco para mayor resistencia al desgaste y la corrosión. Para facilitar la ejecución en cualquier entorno, incluso con poca luz, el mástil incorpora marcadores de posición que brillan en la oscuridad.

La guitarra está equipada con pastillas Fishman Fluence Modern Humbuckers, reconocidas por su capacidad de reducir el ruido y ofrecer una gama amplia de sonidos: desde tonos limpios y nítidos hasta distorsiones potentes. Estas pastillas ofrecen una claridad de sonido notable y se controlan mediante una perilla de volumen push/pull para cambiar entre los modos de voz. Además, cuenta con un switch de mini-toggle para dividir las bobinas, proporcionando una versatilidad tonal que permite adaptarse a diversos géneros, desde arpegios suaves hasta el thrash metal más intenso.

La durabilidad y la estabilidad son claves en la KX700 TT. Viene equipada con clavijeros de bloqueo Cort Locking Tuners y un puente Schaller Hannes 6, que asegura la estabilidad de la afinación incluso en los estilos de interpretación más enérgicos.

La Cort KX700 TT, ideal para escenarios, estudios de grabación y prácticas personales, ya está disponible en los distribuidores autorizados de Cort.

-

Gestión5 meses ago

Gestión5 meses agoTiendas: Diferencias de vender en internet y en una tienda física

-

Eventos2 meses ago

Eventos2 meses agoNAMM Show 2025 se expande para cinco dias de eventos

-

Eventos7 meses ago

Eventos7 meses agoConecta+ Música & Mercado con más espacio y un día más en 2024

-

instrumentos musicales1 mes ago

instrumentos musicales1 mes agoConoce Ableton Move: nueva herramienta compacta para crear música de manera intuitiva

-

Gestión4 meses ago

Gestión4 meses agoCómo ser un buen vendedor

-

Music Business2 meses ago

Music Business2 meses agoTwitch lanza nueva categoría de DJ

-

instrumentos musicales1 semana ago

instrumentos musicales1 semana agoMartin Guitar presenta nueva acústica HG-28 inspirada en la música hawaiana

-

instrumentos musicales6 meses ago

instrumentos musicales6 meses agoAniversario 400 de Zildjian: nuevas baterías electrónicas Alchem-E

-

instrumentos musicales6 meses ago

instrumentos musicales6 meses agoSabian presenta extensiones para la línea Stratus

-

Music Business2 meses ago

Music Business2 meses agoEl poder del marketing musical en la era del streaming