Redes sociales: un espacio libre con reglas rígidas

A todo el mundo le gusta, pero el uso incorrecto de las redes sociales puede traer problemas para las personas y para las empresas donde trabajan

Vivimos en la era del “Me Gusta”, las redes sociales nos acompañan en la resolución de una variedad de problemas: aquí aprendemos, trabajamos, nos relajamos, hacemos compras. Por su parte, los expertos en gestión de tiempo no se cansan de recordar cómo las redes sociales pueden ser perjudiciales para nuestra productividad; cómo, sin darnos cuenta, pasamos horas al día en ellas. Además de la baja eficiencia, el uso incorrecto de las redes sociales trae riesgos y puede comprometer la reputación, arruinar carreras y causar pérdidas financieras.

Las redes sociales pueden traer problemas a los negocios: fugas de información, publicaciones impensadas de empleados en redes sociales y, como consecuencia, daños a la imagen de la organización. Los límites entre las cuentas personales y profesionales se están estrechando cada vez más, lo que, desgraciadamente, es poco comprendido por los empleados.

Una historia llevada a la justicia fue la dimisión de un funcionario de Apple a causa de una declaración negativa sobre la empresa en Facebook. La justicia laboral británica reconoció que el despido era legal, ya que las reglas corporativas de Apple prescribían la prohibición estricta de declaraciones de ese tipo, tanto sobre la propia empresa como sobre sus productos. Además, el tribunal señaló que inclusive las publicaciones ocultas en las páginas personales de los empleados podrían ser compartidas por amigos virtuales y perjudicar la imagen de la empresa.

Las amenazas de las redes sociales

¿De qué forma las redes sociales pueden ser peligrosas para los usuarios y empresas?

1. Publicación de información confidencial y fotos en redes sociales. Estos incidentes generalmente llegan a las redes. Los usuarios publican voluntariamente fotos de sus pasaportes y tarjetas de embarque en las redes sociales, contando sobre sus viajes. De acuerdo con el experto en seguridad de la información (SI), Brian Krebs, el código de barras o código QR del pasaje es una fuente de información, si hay acceso a internet.

Las empresas también están en la zona de riesgo debido a la imprudencia de sus empleados. Así, con uno de los clientes de SearchInform ocurrió la siguiente historia: dos empleados trabajaron el fin de semana. El lunes, un experto del servicio de seguridad descubrió una foto de una instalación secreta en Facebook. Los empleados visitaron el lugar, tomaron fotos de las instalaciones y las colocaron en las redes sociales. Las fotos se borraron rápidamente. En caso de amplia divulgación, el cliente probablemente suspendería el contrato y la empresa perdería más de 4 millones de dólares.

2. Fraudes, técnicas de ingeniería social, ataques de phishing. Por el momento, en general, estamos hablando sobre el robo de datos de personas físicas, la retirada de fondos de sus cuentas, y sobre la invasión de las cuentas de sus amigos y parientes. Pero, a menudo, los datos recopilados se utilizan para un ataque posterior a la empresa empleadora.

Divulgando información sobre el lugar de trabajo y sus colegas, los empleados ayudan a los estafadores a reunir un expediente profesional. De acuerdo con los expertos del equipo de anti-phishing de trabajo (APWG), las empresas con alrededor de 10.000 empleados gastan 3,7 millones de dólares al año para eliminar los efectos de los ataques de phishing.

Práctica común: un empleado recibe un e-mail de su supervisor, pidiendo que envíe inmediatamente información confidencial por su red social o mensajería instantánea. El supervisor se encuentra en un viaje de negocios o de vacaciones. El empleado envía los datos y luego queda bajo monitoreo del servicio de seguridad – ya que en la empresa existe la prohibición directa sobre el envío de información vía mensajeros instantáneos.

Para entender la situación, los especialistas en SI deben tener a su disposición herramientas especiales – DLP, Sistemas Siem, etc. Con un análisis retrospectivo de los eventos, el sistema DLP resolverá la situación fácilmente. El programa mostrará con qué propósito el empleado envió datos. Y aunque eso no lo haga inocente, al menos mostrará que él no actuó con malas intenciones.

3. Errores al enviar mensajes. En la oficina, con frecuencia tenemos varias ventanas abiertas, por lo que no es de sorprender cuando enviamos algo por error a una dirección equivocada: mensajes, documentos, capturas de imágenes. Esto es siempre desagradable, pero a veces acarrea consecuencias más serias. Por ejemplo, muchas veces, muchas personas toman conocimiento sobre los salarios de sus colegas o los datos personales de clientes que acaban siendo divulgados por medio de un envío masivo.

Para evitar estos accidentes, también existen herramientas especiales – mecanismos de bloqueo. Los documentos sigilosos están marcados con inscripciones especiales y su envío a fuentes externas está bloqueado. Al enviar un documento de este tipo, el correo electrónico se coloca en cuarentena y sin la comprobación del servicio de seguridad, el correo electrónico no se enviará.

4. Declaraciones inadecuadas en la red. Aparentemente, la mayoría de la gente debería estar acostumbrada al hecho de que inclusive una cuenta personal no es tan personal a punto de expresar absolutamente cualquier pensamiento públicamente, pero serios incidentes continúan sucediendo.

La gente cree que su cuenta personal es un espacio privado en el que comparten su opinión, principalmente con los amigos. Por lo tanto, lo que las empresas pueden hacer es regular las acciones de sus empleados en la red, a fin de evitar daños a su imagen y proteger a los empleados de publicaciones impensadas. Una opción es la creación de “reglas de uso de redes sociales”, como las utilizadas por los gigantes Hewlett-Packard, Best Buy, Adidas y Los Angeles Times. Sin embargo, el cumplimiento de cualquier norma debe ser verificado, por lo que los expertos en SI deben poseer herramientas modernas de análisis de los flujos de información y notificación de incidentes.

5. Fugas de datos de organizaciones. Aquí estamos hablando de acciones deliberadas de empleados, a saber, sobre “desvíos” de información confidencial, teniendo en cuenta que las redes sociales son también un canal de transmisión de datos comunes, así como el e-mail. Vamos a recordar el caso del ex empleado del Consejo de Seguridad Nacional de Estados Unidos, Jofi Joseph, que administraba una cuenta de Twitter con el nombre de usuario @NatSecWonk, en el que criticó duramente las decisiones de sus jefes y divulgó información confidencial. Durante un año y medio, Jofi Joseph consiguió publicar cerca de 2.000 mensajes, tras los cuales fue incriminado por el servicio de seguridad del Departamento de Estado de Estados Unidos.

¿Cómo defenderse?

Para que las redes sociales no sean una trampa para las personas y las empresas, los gestores y los gerentes de RRHH deberían tomar ciertas precauciones:

1. Regular el uso de redes sociales. Convencer a sus empleados de que un comportamiento cauteloso en las redes sociales es una regla. La permisividad acarrea el riesgo de pérdida de empleo y, a la empresa, la pérdida de su reputación. Otra opción es hacer una cuenta anónima y no especificar el lugar de trabajo, aunque para las figuras públicas y los gestores esto es extremadamente difícil. En ese caso, la introducción de las “reglas de uso de redes sociales” será de gran ayuda.

2. Recomendar la creación de una cuenta separada si las redes sociales son necesarias para las tareas de trabajo. Cuando la empresa tiene un sistema de protección contra fugas de información (DLP), él rastrea automáticamente todas las actividades realizadas por el usuario en el computador y guarda el historial de mensajes, sin diferenciar las cuentas personales y de trabajo en las redes sociales. Así, el empleador garantiza la seguridad de sus secretos comerciales. Los empleados, sin embargo, necesitan ser notificados sobre las medidas de seguridad de la información para que puedan mantener la privacidad de sus conversaciones personales y no las hagan usando los equipos del empleador.

3. Realizar un trabajo explicativo. Las personas, sin importarse, comparten en la red datos de pasaportes, direcciones, teléfonos y otra información personal. “¿Quién necesita eso? Estoy seguro”, creen los usuarios ingenuos, y muchas veces se ven engañados cuando descubren, por ejemplo, un débito en la tarjeta bancaria realizada por personas desconocidas. Alguien en busca de “Me Gusta” publica noticias (y a menudo no públicas) sobre la empresa basadas en su propia interpretación. Tales acciones imprudentes amenazan a empresas y empleados con serios problemas.

El problema también es que las redes sociales no están muy preocupadas por los datos que sus usuarios han publicado y no realizan trabajos explicativos. Por lo tanto, es mejor que las empresas tomen en cuenta este asunto y conduzcan regularmente actividades de entrenamiento en SI entre sus empleados.

4. Recomendar a los empleados que protejan sus cuentas con contraseñas más complejas. Esta sugerencia ya se puede considerar clásica, así como la recomendación de no utilizar la misma contraseña para todas las cuentas. Sin embargo, hasta hoy, estos consejos son descuidados por un gran número de empleados.

5. Proteger los datos mediante el sistema DLP. Prever todos los tipos de riesgos y protegerse contra el factor humano es imposible. Sin embargo, se pueden utilizar soluciones técnicas modernas como los sistemas DLP, que garantizan la preservación de información confidencial y, por lo tanto, protegen no sólo a la empresa, sino también a sus empleados de daños a la reputación y pérdidas financieras.

Las redes sociales, así como Internet en general, no pueden ser consideradas un espacio seguro, pero aparentemente verdades banales como éstas, con el advenimiento de nuevas amenazas, necesitan ser re-aprendidas.

Iluminación

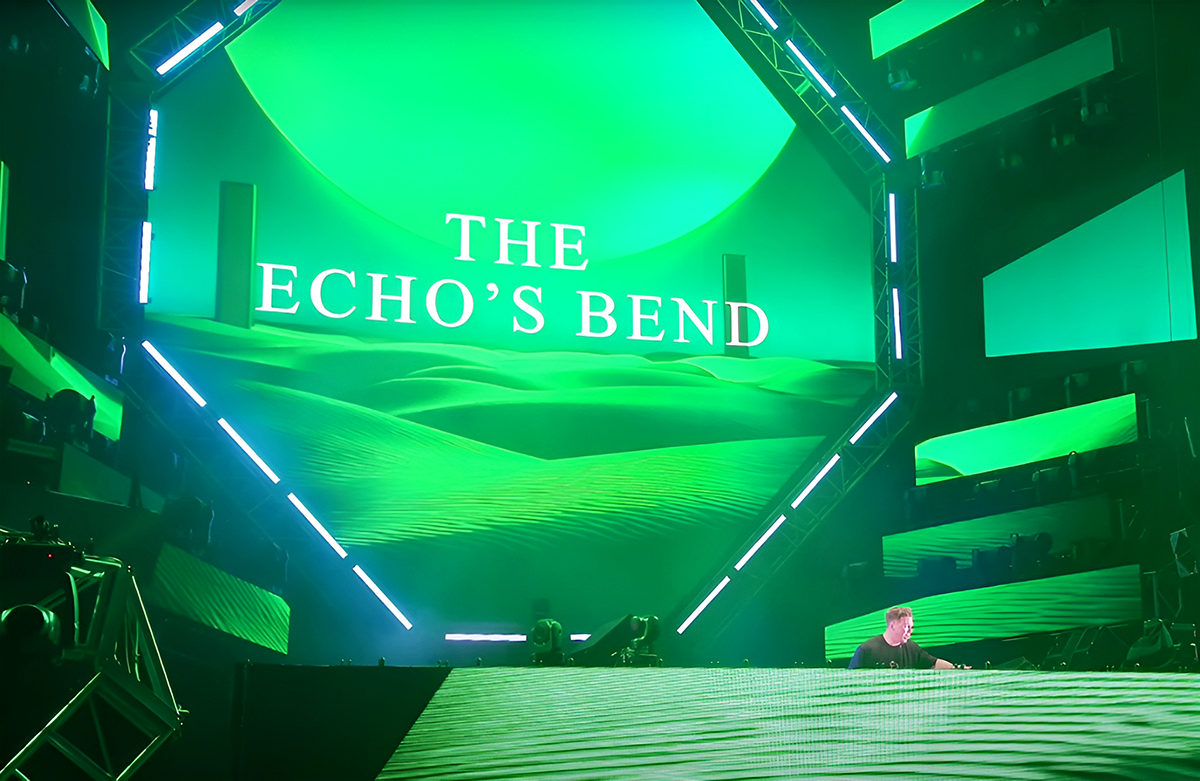

Ultra Miami 2025 deslumbra en su aniversario con iluminación Elation

El Ultra Music Festival celebró su edición número 25 del 28 al 30 de marzo de 2025 en Bayfront Park, Miami, reuniendo a las principales figuras de la música electrónica como Tiësto, Martin Garrix, Armin van Buuren, Skrillex, Zedd, Alesso y Afrojack.

La producción del escenario principal estuvo a cargo de The Activity, en colaboración con TAG (Technical Arts Group) y Elation, quienes ofrecieron un espectáculo visual de alto nivel.

El diseño del escenario, liderado por el director creativo Richard Milstein, incorporó 120 luces PULSE BAR L, 40 PULSE BAR S y 132 cabezales PROTEUS HYBRID de Elation. Esta configuración permitió una estética limpia y profunda, destacando el icónico logotipo “U” del festival y creando un fondo octogonal geométrico que aportó dinamismo visual durante todo el evento.

Uno de los momentos más memorables ocurrió durante la presentación de Everything Always, cuando los diseñadores Ben Dalgleish y Kasper Iseger utilizaron los PROTEUS HYBRID para formar una pirámide de haces de luz que culminaban en el símbolo “U”, generando una imagen impactante que se elevaba hacia el cielo nocturno.

La colaboración entre The Activity, TAG y Elation resultó en una producción que combinó innovación tecnológica y creatividad artística, consolidando el estatus de Ultra Miami como uno de los festivales más destacados a nivel mundial.

Fotos de Ultra Music Festival

Audio

EVE Audio lanza la nueva serie EXO de monitores de estudio

La marca alemana EVE Audio presentó oficialmente su nueva línea de monitores de campo cercano: la Serie EXO, compuesta por cuatro modelos diseñados para responder a las exigencias de los estudios modernos.

Con un enfoque en precisión, conectividad versátil y control inteligente, los nuevos monitores ofrecen una experiencia auditiva detallada, ideal para mezcla, masterización y producción en múltiples formatos, incluyendo entornos multicanal como Dolby Atmos.

Principales características de la Serie EXO

- Tweeter Air Motion Precision: diseñado para ofrecer una dispersión amplia y uniforme, lo que garantiza una imagen estéreo precisa y rica en matices.

- Guía de Onda GDC (Guided Directivity Control): asegura una difusión equilibrada del sonido, ampliando el punto óptimo de escucha (sweet spot) y mejorando la espacialidad en configuraciones envolventes.

- Woofer de Aluminio Revestido (CAL): proporciona graves controlados y medios claros, con mínima distorsión y excelente respuesta dinámica.

- Diseño de baja difracción: con bordes redondeados y superficies curvas que reducen interferencias acústicas, mejorando la claridad sonora.

- Conectividad flexible: entradas XLR y RCA analógicas, además de entrada/salida digital S/PDIF (hasta 192kHz/24bit), permitiendo compatibilidad con una amplia gama de equipos.

- Control inteligente: pantalla OLED posterior con botón SMART Control Knob para configuración intuitiva, más logotipo frontal iluminado que indica el estado del monitor mediante colores.

- Software EVE Control: próximamente se lanzará una app para controlar todos los monitores desde una única interfaz, simplificando la gestión en estudios profesionales.

Modelos disponibles

- EXO 24: monitor de 4” compacto, ideal para estudios pequeños sin comprometer la calidad sonora.

- EXO 25: modelo de 5” que ofrece una experiencia auditiva precisa y envolvente, ideal para trabajos de mezcla detallada.

- EXO 27: monitor de 7” que destaca por su versatilidad, presión sonora y fidelidad.

- EXO 28: el modelo insignia de 8”, pensado para aplicaciones que requieren máxima potencia y control.

Más información aquí.

Audio

beyerdynamic amplía su línea PRO con el lanzamiento del DT 770 PRO X

beyerdynamic ha anunciado la incorporación definitiva del modelo DT 770 PRO X a su catálogo profesional.

Inicialmente desarrollado como una edición especial para conmemorar el centenario de la empresa, el modelo pasa ahora a formar parte permanente de la serie PRO, impulsado por la alta demanda de usuarios en todo el mundo.

Un ícono de estudio, rediseñado para el presente

Durante más de cuatro décadas, los DT 770 PRO han sido un estándar en grabación y monitoreo, utilizados por ingenieros de sonido, productores y artistas de renombre como Paul McCartney, Sting, Ed Sheeran y Taylor Swift. Con la evolución de los entornos de producción —desde setups híbridos hasta el fenómeno del “bedroom producing”— el nuevo DT 770 PRO X responde a estas nuevas exigencias sin perder la esencia que lo convirtió en un clásico.

Desarrollo técnico adaptado a los flujos de trabajo actuales

El DT 770 PRO X parte del concepto original del modelo clásico, pero incorpora importantes actualizaciones. Su sistema de transductores STELLAR.45 ofrece una reproducción de audio de alta resolución en un amplio rango de frecuencias. Con una impedancia de 48 ohmios, permite un uso versátil tanto con interfaces profesionales como con dispositivos móviles, sin comprometer la calidad de sonido. El cable desmontable de 3 metros con conector mini-XLR añade practicidad al cambiar de entorno de producción.

“Con el DT 770 PRO X hemos traído nuestro clásico de estudio a la realidad de la producción actual, sin sacrificar sonido, comodidad ni calidad”, afirma Kevin Nietsch, gerente de producto de Audio Profesional en beyerdynamic.

Diseño pensado para el uso prolongado en estudio

El DT 770 PRO X ha sido diseñado para largas sesiones de trabajo. Cuenta con una diadema acolchada y reemplazable con diseño ergonómico, y almohadillas de terciopelo que aseguran una experiencia cómoda durante horas. Su estructura de acero con resorte garantiza una presión constante y una gran durabilidad.

Mira más en este video

-

instrumentos musicales6 meses ago

instrumentos musicales6 meses agoMartin Guitar presenta nueva acústica HG-28 inspirada en la música hawaiana

-

Iluminación6 meses ago

Iluminación6 meses agoKarol G cierra gira histórica con el apoyo de Elation Proteus

-

Iluminación5 meses ago

Iluminación5 meses agoGira de Pearl Jam con iluminación Elation

-

instrumentos musicales7 meses ago

instrumentos musicales7 meses agoFAmusic: 30 años de evolución en el mercado de instrumentos musicales en Argentina

-

Eventos5 meses ago

Eventos5 meses agoNAMM Show 2025: Artistas y escenarios, música en vivo en el evento

-

Gestión6 meses ago

Gestión6 meses ago5 gatillos para vender más en las redes sociales

-

Eventos6 meses ago

Eventos6 meses agoNAMM Show 2025: Programa de sesiones y eventos imperdibles

-

Iluminación5 meses ago

Iluminación5 meses agoRobe ilumina los escenarios principales en Lollapalooza Berlín 2024

-

Eventos5 meses ago

Eventos5 meses agoNAMM emite comunicado sobre incendios forestales en California

-

Iluminación6 meses ago

Iluminación6 meses agoiFORTE LTX de Robe ilumina el histórico show de Adele en Múnich