Redes sociales: un espacio libre con reglas rígidas

A todo el mundo le gusta, pero el uso incorrecto de las redes sociales puede traer problemas para las personas y para las empresas donde trabajan

Vivimos en la era del “Me Gusta”, las redes sociales nos acompañan en la resolución de una variedad de problemas: aquí aprendemos, trabajamos, nos relajamos, hacemos compras. Por su parte, los expertos en gestión de tiempo no se cansan de recordar cómo las redes sociales pueden ser perjudiciales para nuestra productividad; cómo, sin darnos cuenta, pasamos horas al día en ellas. Además de la baja eficiencia, el uso incorrecto de las redes sociales trae riesgos y puede comprometer la reputación, arruinar carreras y causar pérdidas financieras.

Las redes sociales pueden traer problemas a los negocios: fugas de información, publicaciones impensadas de empleados en redes sociales y, como consecuencia, daños a la imagen de la organización. Los límites entre las cuentas personales y profesionales se están estrechando cada vez más, lo que, desgraciadamente, es poco comprendido por los empleados.

Una historia llevada a la justicia fue la dimisión de un funcionario de Apple a causa de una declaración negativa sobre la empresa en Facebook. La justicia laboral británica reconoció que el despido era legal, ya que las reglas corporativas de Apple prescribían la prohibición estricta de declaraciones de ese tipo, tanto sobre la propia empresa como sobre sus productos. Además, el tribunal señaló que inclusive las publicaciones ocultas en las páginas personales de los empleados podrían ser compartidas por amigos virtuales y perjudicar la imagen de la empresa.

Las amenazas de las redes sociales

¿De qué forma las redes sociales pueden ser peligrosas para los usuarios y empresas?

1. Publicación de información confidencial y fotos en redes sociales. Estos incidentes generalmente llegan a las redes. Los usuarios publican voluntariamente fotos de sus pasaportes y tarjetas de embarque en las redes sociales, contando sobre sus viajes. De acuerdo con el experto en seguridad de la información (SI), Brian Krebs, el código de barras o código QR del pasaje es una fuente de información, si hay acceso a internet.

Las empresas también están en la zona de riesgo debido a la imprudencia de sus empleados. Así, con uno de los clientes de SearchInform ocurrió la siguiente historia: dos empleados trabajaron el fin de semana. El lunes, un experto del servicio de seguridad descubrió una foto de una instalación secreta en Facebook. Los empleados visitaron el lugar, tomaron fotos de las instalaciones y las colocaron en las redes sociales. Las fotos se borraron rápidamente. En caso de amplia divulgación, el cliente probablemente suspendería el contrato y la empresa perdería más de 4 millones de dólares.

2. Fraudes, técnicas de ingeniería social, ataques de phishing. Por el momento, en general, estamos hablando sobre el robo de datos de personas físicas, la retirada de fondos de sus cuentas, y sobre la invasión de las cuentas de sus amigos y parientes. Pero, a menudo, los datos recopilados se utilizan para un ataque posterior a la empresa empleadora.

Divulgando información sobre el lugar de trabajo y sus colegas, los empleados ayudan a los estafadores a reunir un expediente profesional. De acuerdo con los expertos del equipo de anti-phishing de trabajo (APWG), las empresas con alrededor de 10.000 empleados gastan 3,7 millones de dólares al año para eliminar los efectos de los ataques de phishing.

Práctica común: un empleado recibe un e-mail de su supervisor, pidiendo que envíe inmediatamente información confidencial por su red social o mensajería instantánea. El supervisor se encuentra en un viaje de negocios o de vacaciones. El empleado envía los datos y luego queda bajo monitoreo del servicio de seguridad – ya que en la empresa existe la prohibición directa sobre el envío de información vía mensajeros instantáneos.

Para entender la situación, los especialistas en SI deben tener a su disposición herramientas especiales – DLP, Sistemas Siem, etc. Con un análisis retrospectivo de los eventos, el sistema DLP resolverá la situación fácilmente. El programa mostrará con qué propósito el empleado envió datos. Y aunque eso no lo haga inocente, al menos mostrará que él no actuó con malas intenciones.

3. Errores al enviar mensajes. En la oficina, con frecuencia tenemos varias ventanas abiertas, por lo que no es de sorprender cuando enviamos algo por error a una dirección equivocada: mensajes, documentos, capturas de imágenes. Esto es siempre desagradable, pero a veces acarrea consecuencias más serias. Por ejemplo, muchas veces, muchas personas toman conocimiento sobre los salarios de sus colegas o los datos personales de clientes que acaban siendo divulgados por medio de un envío masivo.

Para evitar estos accidentes, también existen herramientas especiales – mecanismos de bloqueo. Los documentos sigilosos están marcados con inscripciones especiales y su envío a fuentes externas está bloqueado. Al enviar un documento de este tipo, el correo electrónico se coloca en cuarentena y sin la comprobación del servicio de seguridad, el correo electrónico no se enviará.

4. Declaraciones inadecuadas en la red. Aparentemente, la mayoría de la gente debería estar acostumbrada al hecho de que inclusive una cuenta personal no es tan personal a punto de expresar absolutamente cualquier pensamiento públicamente, pero serios incidentes continúan sucediendo.

La gente cree que su cuenta personal es un espacio privado en el que comparten su opinión, principalmente con los amigos. Por lo tanto, lo que las empresas pueden hacer es regular las acciones de sus empleados en la red, a fin de evitar daños a su imagen y proteger a los empleados de publicaciones impensadas. Una opción es la creación de “reglas de uso de redes sociales”, como las utilizadas por los gigantes Hewlett-Packard, Best Buy, Adidas y Los Angeles Times. Sin embargo, el cumplimiento de cualquier norma debe ser verificado, por lo que los expertos en SI deben poseer herramientas modernas de análisis de los flujos de información y notificación de incidentes.

5. Fugas de datos de organizaciones. Aquí estamos hablando de acciones deliberadas de empleados, a saber, sobre “desvíos” de información confidencial, teniendo en cuenta que las redes sociales son también un canal de transmisión de datos comunes, así como el e-mail. Vamos a recordar el caso del ex empleado del Consejo de Seguridad Nacional de Estados Unidos, Jofi Joseph, que administraba una cuenta de Twitter con el nombre de usuario @NatSecWonk, en el que criticó duramente las decisiones de sus jefes y divulgó información confidencial. Durante un año y medio, Jofi Joseph consiguió publicar cerca de 2.000 mensajes, tras los cuales fue incriminado por el servicio de seguridad del Departamento de Estado de Estados Unidos.

¿Cómo defenderse?

Para que las redes sociales no sean una trampa para las personas y las empresas, los gestores y los gerentes de RRHH deberían tomar ciertas precauciones:

1. Regular el uso de redes sociales. Convencer a sus empleados de que un comportamiento cauteloso en las redes sociales es una regla. La permisividad acarrea el riesgo de pérdida de empleo y, a la empresa, la pérdida de su reputación. Otra opción es hacer una cuenta anónima y no especificar el lugar de trabajo, aunque para las figuras públicas y los gestores esto es extremadamente difícil. En ese caso, la introducción de las “reglas de uso de redes sociales” será de gran ayuda.

2. Recomendar la creación de una cuenta separada si las redes sociales son necesarias para las tareas de trabajo. Cuando la empresa tiene un sistema de protección contra fugas de información (DLP), él rastrea automáticamente todas las actividades realizadas por el usuario en el computador y guarda el historial de mensajes, sin diferenciar las cuentas personales y de trabajo en las redes sociales. Así, el empleador garantiza la seguridad de sus secretos comerciales. Los empleados, sin embargo, necesitan ser notificados sobre las medidas de seguridad de la información para que puedan mantener la privacidad de sus conversaciones personales y no las hagan usando los equipos del empleador.

3. Realizar un trabajo explicativo. Las personas, sin importarse, comparten en la red datos de pasaportes, direcciones, teléfonos y otra información personal. “¿Quién necesita eso? Estoy seguro”, creen los usuarios ingenuos, y muchas veces se ven engañados cuando descubren, por ejemplo, un débito en la tarjeta bancaria realizada por personas desconocidas. Alguien en busca de “Me Gusta” publica noticias (y a menudo no públicas) sobre la empresa basadas en su propia interpretación. Tales acciones imprudentes amenazan a empresas y empleados con serios problemas.

El problema también es que las redes sociales no están muy preocupadas por los datos que sus usuarios han publicado y no realizan trabajos explicativos. Por lo tanto, es mejor que las empresas tomen en cuenta este asunto y conduzcan regularmente actividades de entrenamiento en SI entre sus empleados.

4. Recomendar a los empleados que protejan sus cuentas con contraseñas más complejas. Esta sugerencia ya se puede considerar clásica, así como la recomendación de no utilizar la misma contraseña para todas las cuentas. Sin embargo, hasta hoy, estos consejos son descuidados por un gran número de empleados.

5. Proteger los datos mediante el sistema DLP. Prever todos los tipos de riesgos y protegerse contra el factor humano es imposible. Sin embargo, se pueden utilizar soluciones técnicas modernas como los sistemas DLP, que garantizan la preservación de información confidencial y, por lo tanto, protegen no sólo a la empresa, sino también a sus empleados de daños a la reputación y pérdidas financieras.

Las redes sociales, así como Internet en general, no pueden ser consideradas un espacio seguro, pero aparentemente verdades banales como éstas, con el advenimiento de nuevas amenazas, necesitan ser re-aprendidas.

Audio

Shure y Neat transforman la experiencia de reunión en espacios complejos

Shure y Neat, proveedor de dispositivos de video, anuncian una alianza para ofrecer una mejor experiencia de reunión en espacios grandes y acústicamente difíciles.

Al unir sus fuerzas, Shure y Neat garantizan una integración perfecta entre Neat Bar Pro, una potente barra de reuniones de video de Neat, y las múltiples soluciones del Ecosistema Microflex de Shure , ofreciendo audio y video incomparables en espacios de trabajo complejos.

“Nuestra alianza con Neat reúne lo mejor del video y el audio en la misma sala”, afirma Peter James, vicepresidente de desarrollo de negocios globales de Shure. “Ahora, nuestras soluciones integradas se pueden instalar fácilmente donde los clientes deseen disponer, tanto de un dispositivo integrado frontal como de una cobertura de audio extraordinaria en todo el espacio. Estamos encantados de ofrecer una combinación pionera para grandes entornos de conferencia que brindará mejores experiencias y una colaboración más confiable”.

La innovadora combinación de Shure y Neat ofrece una solución sencilla y fácil de instalar que se integra a cualquier tipo de sala. Mientras que Neat Bar Pro ofrece una calidad de video excepcional que puede encuadrar automáticamente, hacer zoom y seguir a cada uno de los participantes de la sala de forma individual, independientemente de su posición, los dispositivos del Ecosistema Microflex amplían los despliegues de video de Neat a espacios más grandes y complejos, ofreciendo un sonido claro y natural con diferentes formatos a fin de mantener los espacios estéticamente agradables con un rendimiento confiable.

“Creemos que a nuestros clientes comunes les encantará la increíble experiencia que podemos aportar a espacios de reunión grandes y acústicamente difíciles gracias a esta colaboración con Shure, el principal experto en espacios de audio instalado. Esta solución sencilla e intuitiva permite utilizar Neat en todo tipo de salas”, afirma Sherri Pipala, director senior de alianzas globales de Neat.

Para grandes salas de juntas, o espacios donde los participantes clave necesitan ser vistos y oídos dondequiera que estén sentados, el Micrófono de Techo Integrado para Conferencias Microflex Advance MXA902 y la Interfaz de Red de Audio USB ANIUSB-MATRIX de Shure ofrecen un audio de alta calidad mientras que la Neat Bar Pro captura video en toda la sala, lo que permite una cobertura de sala sencilla y confiable incluso en los espacios más exigentes.

Para entornos de conferencia como salas de capacitación para todo el personal y espacios divisibles, la combinación de Neat Bar Pro con el popular Micrófono de Techo Microflex Advance MXA920, un Procesador de Audio para Conferencias IntelliMix P300 y el Altavoz en Red MXN5W-C ofrece funciones avanzadas para una solución uniforme y escalable.

Estas diferentes combinaciones de los dispositivos Neat Bar Pro y del Ecosistema Microflex de Shure están certificadas para Zoom y son ideales para la estandarización empresarial, lo que garantiza que tanto los profesionales de TI como los usuarios finales disfruten de una solución de colaboración completa que es sencilla de instalar, fácil de usar y confiable, a la vez que ofrece los más altos estándares en cualquier espacio de reunión.

“Los clientes de Zoom buscan experiencias excepcionales de video y audio en todo tipo de espacios para reuniones. Por eso, estamos entusiasmados con esta alianza entre Neat y Shure. Juntos, proporcionan una solución simple y fácil de usar, una solución que se extiende a los espacios grandes más desafiantes”, agregó John Stearns, director global de Zoom Spaces, de Zoom.

La alianza entre Shure y Neat representa un compromiso con la innovación en soluciones de conferencia. Ahora, los usuarios pueden combinar el poder de la tecnología de video de Neat con la reconocida experiencia en micrófonos de Shure con el fin de mejorar el audio, incluso en los espacios de reunión más complejos.

Iluminación

Novedad de GLP: herramienta de diseño JDC2 IP

JDC2 IP es el nuevo estrobo híbrido de GLP, equipado con 84 LEDs de alto rendimiento con 10 W cada uno y promete producir “un flash más potente que nunca”.

GLP explicó que “las rampas de flash optimizadas y extremadamente empinadas garantizan una impresión de estrobo aún más realista e intensa”. Con 12 segmentos controlables individualmente, la línea de haz ofrece efectos de flash de intensidad extendida y más de 100 patrones de estrobo estáticos y dinámicos.

Con una superficie luminosa de 1.025 cm², no solo aumenta el ángulo visual sólido, sino que la visibilidad de la superficie se percibe como más grande y hasta un 25% más brillante. Los colores saturados y el brillo de los 1728 LEDs proporcionan una iluminación difusa. Esto permite que los escenarios y espacios queden completamente inmersos en color, especialmente cuando se combina con neblina. El enmascaramiento LED negro garantiza una apariencia frontal negra y elimina el reflejo de otras fuentes de luz.

Por supuesto, las dos placas de color se pueden direccionar por separado, en 12 o 24 segmentos individuales. Además, el nuevo JDC2 IP ofrece la capacidad de crear efectos digitales con una matriz de píxeles controlable individualmente. Una potente CPU Dual Cortex incorporada con procesamiento de gráficos 3D ofrece una variedad de efectos: el llamado GLP DigiFX.

Con más de 100 GLP DigiFX diseñados, el JDC2 IP proporciona una gama amplia de contenido digital. Para ir un paso más allá, se pueden aplicar múltiples manipulaciones de efectos en tiempo real. Esto abre infinitas posibilidades creativas para integrar el JDC2 en tu show… sin ningún servidor multimedia ni otros reproductores externos. Dos puertos GigaBit EtherCon a prueba de fallos permiten capturar hasta cuatro flujos NDI externos diferentes y mostrarlos directamente en el JDC2 IP, sin necesidad de ninguna interfaz dedicada, protocolos sujetos a licencia o procesadores de vídeo.

El cabezal del aparato es motorizado con aproximadamente 180° de tilt y, por lo tanto, puede orientarse para un diseño de iluminación más proyectado. La carcasa con un diseño moderno tiene grado de protección IP65 y se adapta tanto a aplicaciones permanentes en interiores como a aplicaciones temporales en exteriores.

El GLP JDC2 IP también ofrece la interfaz GLP iQ.Mesh con NFC Connect para una facilidad de servicio.

instrumentos musicales

Sonor lanza Vintage Series Chic con acabado semibrillante

La popular serie Vintage de Sonor ahora cuenta con acabado de chapa semibrillante para una apariencia renovada.

Con un estilo clásico que parece algo familiar durante décadas, esta nueva apariencia fue seleccionada a mano para adaptarse al estilo retro de estos tambores icónicos de Sonor. “Combinando una textura de grano grueso con una apariencia cálida de duramen de tono medio, esta oferta se remonta a finales de los años 1960 y principios de los 1970”, destaca el comunicado oficial.

El nuevo revestimiento se aplica a cascos de haya alemana equipados con asas en forma de lágrima Sonor y aros de superperfil, con la idea de producir “el sonido analógico atemporal en un mundo digital por el que la Vintage Series se ha hecho conocida”.

“Estos tambores son inmortales”, comenta el gerente de marca de Sonor, Jeff Mulvihill. “Es realmente una apariencia y un sonido que nunca pasa de moda”.

Fabricados en Alemania, las baterías Sonor Vintage Series producen las características de sonido completas y articuladas por las que la marca es conocida. Los cascos de haya de nueve capas de 6 mm proveen tono cálido y pleno con graves, medios y agudos equilibrados.

Hechos a mano utilizando el proceso patentado de Sonor Cross-Laminate Tension Free (CLTF) y Optimum Shell Measurements (OSM), los diámetros ligeramente más pequeños permiten contacto entre el casco y el parche en todas las afinaciones. “Las orejetas TuneSafe estándar y los parches Remo USA garantizan la estabilidad de la afinación, mientras que el acabado semibrillante brinda una apariencia elegante”, completa el comunicado.

-

instrumentos musicales6 meses ago

instrumentos musicales6 meses agoFender presenta nueva serie acústica Highway

-

instrumentos musicales6 meses ago

instrumentos musicales6 meses agoNuevo pedal de efectos HX One de Line 6

-

instrumentos musicales5 meses ago

instrumentos musicales5 meses agoNuevo pedal y amplificador IR-2 de Boss

-

Audio3 meses ago

Audio3 meses agoElectro-Voice anuncia el lanzamiento global de Everse 12

-

Iluminación4 meses ago

Iluminación4 meses agoJohn Daniels con luces Elation para los Billboard Latin Music Awards

-

instrumentos musicales4 meses ago

instrumentos musicales4 meses agoNAMM 2024: C.F. Martin & Co. lanza nueva GPCE Inception Maple

-

instrumentos musicales6 meses ago

instrumentos musicales6 meses agoHotone presenta tres nuevos productos en su catálogo

-

Audio6 meses ago

Audio6 meses agoYamaha presenta monitores de estudio compactos HS3/HS4

-

Audio4 meses ago

Audio4 meses agoCo-Inventor del MP3 presenta primer sistema de auriculares AR con audio verdaderamente inmersivo

-

Audio6 meses ago

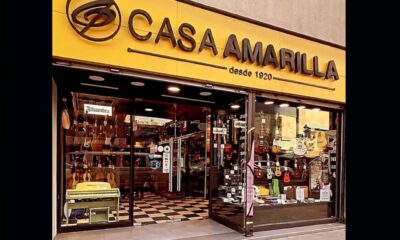

Audio6 meses agoGrupo argentino Xpro adquiere Casa Amarilla de Chile